입력 : 2015.10.05 03:00 | 수정 : 2015.10.05 11:31

작년 7월 점검서 핵심서버 등 해킹 확인… 北조직의 수법

"연결된 모든 PC 통제… 지하철 관제시스템 위험했을 수도"

"서버 재설치 했지만, 추가 침입 배제 못해"

서울 지하철 1~4호선을 운영하는 서울메트로의 핵심 컴퓨터 서버(server)를 북한으로 추정되는 사이버테러 조직이 해킹해 최소 5개월 이상 장악했던 사실이 뒤늦게 밝혀졌다. 서울시민 420만명이 매일 이용하는 서울메트로의 지하철 2000량이 테러의 위험에 장기간 노출돼 있었던 셈이다.

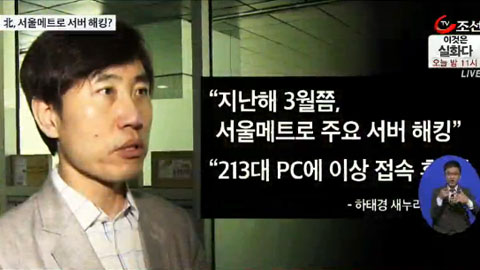

4일 서울메트로가 국회 국토교통위 하태경 의원(새누리당)에게 제출한 '해킹 사고 조사 결과 보고' 자료에 따르면, 지난해 7월 서울메트로의 'PC 관리 프로그램 운영 서버' 등 서버 2대가 해킹당해 PC 213대에 이상 접속 흔적(인가받지 않은 사용자가 접속)이 확인됐고, PC 58대는 악성코드에 감염된 것으로 드러났다. PC 관리 프로그램 운영 서버는 서울메트로의 모든 업무용 PC에 원하는 프로그램을 설치하고 업데이트할 수 있는 서버다.

악성코드에 감염된 PC 중에는 지하철 운행을 실시간으로 감시하는 컨트롤 타워 역할을 하는 종합관제소와 지하철 전력 공급을 맡은 전기통신사업소 등 핵심 부서의 PC가 포함됐다. 서울메트로에 대한 사이버 공격은 2013년 18만4578건, 2014년 37만713건, 올해는 9월까지 35만188건으로 해마다 증가하고 있다. 실제 해킹을 당한 사실이 확인되기는 이번이 처음이다.

국가정보원 국가사이버안전센터의 조사 결과, 당시 해킹엔 2013년 3월 KBS· MBC 등 방송사와 신한은행·농협 등 금융기관의 전산망을 마비시킨 것과 동일한 수법인 이른바 'APT(Advanced Persistent Threat) 방식'이 사용됐다. 서울메트로 측은 "해커가 악성코드를 삽입한 사이트에 접속한 서울메트로 PC가 악성코드에 감염되면서 관리자 PC 및 서버의 권한이 탈취됐다"면서 "2013년 3월과 동일한 사이버테러 조직(북한 정찰총국)의 소행으로 추정된다"고 밝혔다. 서울메트로는 국정원 조사 이후인 작년 9월 17일부터 한 달에 걸쳐 업무용 PC 전체인 4240대를 포맷(format)하는 등 비상조치를 내렸다.

서울메트로의 신고로 작년 8월 첫 조사에 착수한 국정원은 당시 서울메트로에 로그(log) 관리 시스템이 구축돼 있지 않아 서버 접속 기록을 6개월치(2014년 3~8월)만 확보한 것으로 알려졌다. 서울메트로는 "언제 해킹을 당했는지, 악성코드를 최초 유포한 곳이 어딘지 등은 확인하기 불가능하다고 국정원이 통보해왔다"고 말했다. 최초 해킹 시점이 작년 3월 이전이라는 것이다.

해커 출신 정보 보안 전문가 구사무엘씨는 "해커가 일단 서버 권한을 탈취하면 서버와 연결된 모든 PC를 통제할 수 있게 된다"며 "(서울메트로 PC에 보관된) 의미 있는 정보는 해커가 모두 가져갔을 가능성이 있다"고 말했다.

그는 "북한이 마음을 먹었으면 서울메트로 전 직원의 PC가 부팅이 안 되고 관제 시스템이 다운되는 상황까지 벌어질 수 있었을 것"이라며 "이 같은 사고가 발생하기 전에 (해킹 사실이) 발견돼 천만다행"이라고 말했다.

서울메트로는 이에 대해 "해킹 사실을 파악한 작년 7월경 즉시 서버 사용을 중단한 뒤 9월 중순에 재설치했다"면서 "PC 관리 프로그램 운영 서버와 업무용 PC가 해킹당한 것은 맞지만 (지하철 운행과 관련된) 신호 시스템은 별도 망으로 관리하고 있어 피해를 입지 않았다"고 밝혔다. 한 보안 전문가는 그러나 "서버가 해커에게 일단 장악당하면 망을 분리해서 관리해도 망과 망 사이를 연계하는 시스템 등을 통해 침입할 가능성을 배제할 수 없다"고 말했다.

문제는 지금도 북한의 해킹 가능성을 배제할 수 없다는 점이다. 서울메트로는 해킹 사고 이후 작성한 '사이버 침해 대비 보안 대책' 보고서에서 "현재 운영 중인 보안 시스템은 이미 알려진 공격에 대한 차단만 가능하고 신종 공격을 실시간으로 차단하는 것은 불가능하다"고 진단했다.

이를 위해 ▲보안 관제 시스템 구축 ▲정보보안팀 신설 ▲내부 전산망과 외부 인터넷 분리 등 대책을 추진하겠다고 했지만, 1년이 지난 지금까지 보안 관제 시스템만 강화했다.

'북한' 카테고리의 다른 글

| "편지 주고받게 해주세요"..작별상봉장 '눈물바다' (0) | 2015.10.26 |

|---|---|

| 北 열병식때 숨긴 군단급 무인기 개발정황 포착 (0) | 2015.10.12 |

| ‘북한 억류’ 우리 국민 주원문 씨 오늘 오후 송환 (0) | 2015.10.05 |

| "노무현·김정일 수시로 직접 통화했다" (0) | 2015.10.02 |

| 통일연구원 "대북 확성기 방송 한국 가요, 北 병사 도파민 분비 증가시켜" (0) | 2015.09.13 |